Millones de chips de AMD vulnerables a una grave falla de seguridad.

Se ha detectado una grave vulnerabilidad de seguridad que afecta a cientos de millones de procesadores AMD, aunque la compañía ha anunciado que no corregirá todos los modelos afectados.

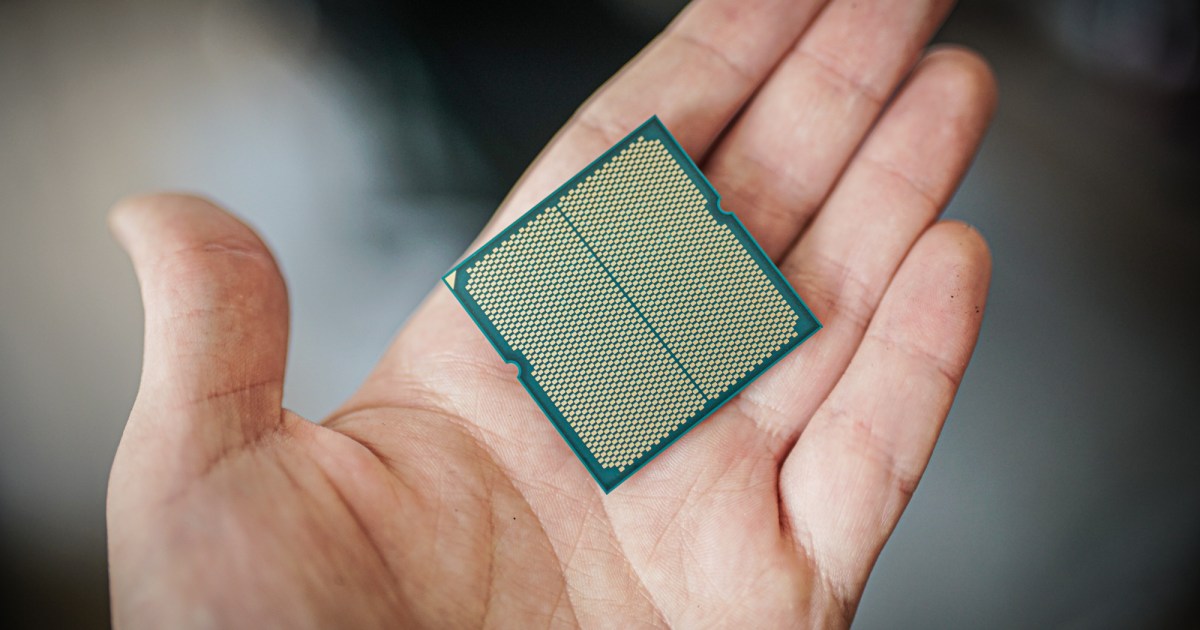

Cientos de millones de procesadores de AMD se enfrentan a una nueva vulnerabilidad conocida como Sinkhole. Este exploit, que fue reportado originalmente por investigadores, afecta a procesadores desde 2006 y abarca prácticamente toda la gama de productos de AMD. Entre ellos se encuentran las CPUs Ryzen, Threadripper y Epyc, tanto en versiones de escritorio como móviles, además de las GPUs de centros de datos de la compañía.

Aunque Sinkhole impacta a algunos de los procesadores más destacados de AMD, solo un número limitado de chips recientes contará con un parche para solucionar la vulnerabilidad. AMD ha decidido no proporcionar actualizaciones para los procesadores Ryzen 1000, 2000 o 3000 ni para las CPUs Threadripper 1000 y 2000, argumentando que estos equipos están fuera de su ventana de soporte, a pesar de que millones de ellos aún están en uso. Sin embargo, los modelos más recientes de Ryzen 3000 se lanzaron hace más de cinco años, lo cual explica la estrategia de la compañía de priorizar el soporte para los nuevos modelos como el Ryzen 5 9600X y el Ryzen 7 9700X.

Sinkhole representa una grave falla de seguridad, pero su explotación no es una preocupación inmediata para la mayoría de los usuarios. Este exploit, descubierto por investigadores de IOActive, permite a los atacantes ejecutar código en el Modo de Administración del Sistema, que ofrece acceso cercano al hardware y donde se encuentran, por ejemplo, los ajustes de gestión de energía. Se ha informado que el malware puede penetrar tan profundamente en el sistema que, en algunos casos, podría ser más fácil descartar un ordenador infectado en lugar de repararlo.

Aunque la situación suena alarmante, un atacante necesitaría tener un acceso significativo al sistema para que Sinkhole pudiera ser una amenaza real. Los investigadores mencionan ejemplos como un bootkit, que ejecuta código malicioso antes de que arranque el sistema operativo, evitando así que el software antivirus lo detecte. Para que Sinkhole se materialice, un atacante tendría que tener acceso al núcleo del sistema operativo, lo que implica que sería un ataque muy focalizado en un PC gravemente comprometido.

A pesar de que este exploit debería ser poco común en ordenadores de usuario promedio, quienes sean objeto de un ataque de Sinkhole se enfrentarán a serios problemas. Los investigadores advierten que la vulnerabilidad es lo suficientemente profunda como para que ningún software antivirus pueda detectarla, independientemente de lo avanzado que sea, y que el código malicioso puede persistir incluso después de reinstalar el sistema operativo. AMD ha comenzado a implementar o planea lanzar un parche para sus chips más recientes, que incluye procesadores móviles desde el AMD Athlon 3000 y procesadores de escritorio desde el Ryzen 5000. Aunque no es necesario que los usuarios se alarmen, es recomendable que actualicen sus procesadores para reforzar la seguridad sin que esto signifique pérdida de rendimiento.

- Sinkhole

- AMD

- Vulnerabilidades de seguridad